นักวิจัยจาก Unit 42 ทีม Threat Intelligence ของ Palo Alto Networks เผยข้อมูลล่าสุดเกี่ยวกับ spyware ตัวใหม่ชื่อ Landfall ที่โจมตีสมาร์ตโฟน Samsung Galaxy โดยเฉพาะ มันใช้ช่องโหว่ zero-day บนระบบ Android เพื่อขโมยข้อมูลส่วนตัวแบบไม่ต้องให้ผู้ใช้คลิกใด ๆ หรือที่เรียกว่า zero-click attack ทำให้อุปกรณ์ถูกเจาะได้โดยอัตโนมัติ

รายงานระบุว่า Landfall เริ่มถูกใช้ตั้งแต่เดือนกรกฎาคม 2567 โดยอาศัยช่องโหว่ CVE-2025-21042 ซึ่ง Samsung ออกแพตช์อุดช่องโหว่ไปเมื่อเดือนเมษายน 2568 แต่รายละเอียดการโจมตีเพิ่งถูกเปิดเผยในช่วงนี้ แม้จะฟังดูรุนแรง แต่การโจมตีนี้ไม่แพร่กระจายกว้างขวาง มุ่งเป้าเฉพาะกลุ่มในตะวันออกกลางเพื่อการสอดแนมทางดิจิทัล

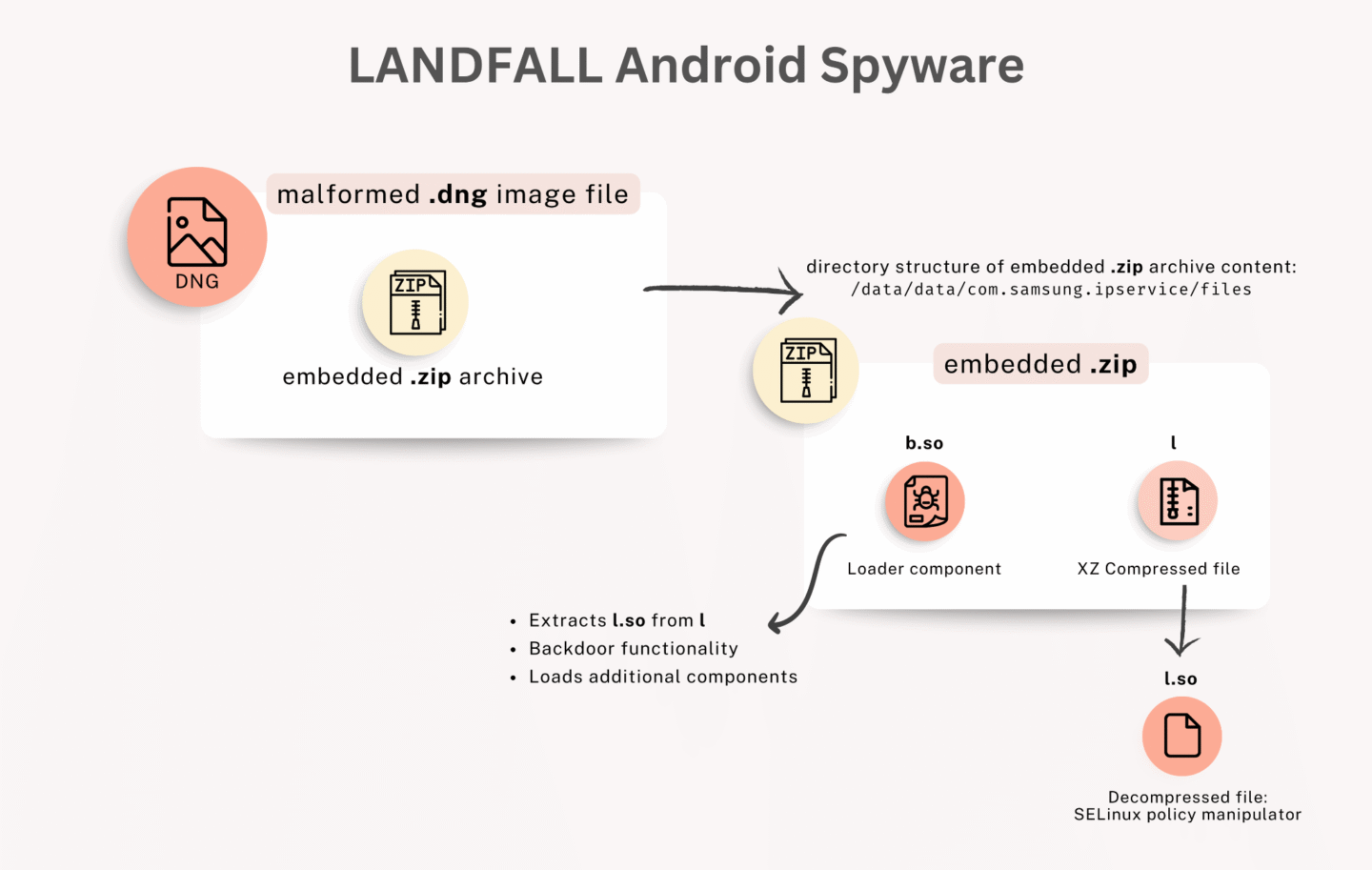

ผู้ร้ายยังไม่ถูกระบุตัว แต่ Landfall อันตรายเพราะฝังตัวผ่านไฟล์ภาพที่ดูปกติ โดยเฉพาะรูปแบบ DNG ซึ่งเป็น RAW ที่ใช้โครงสร้าง TIFF ภายในซ่อน ZIP archive บรรจุ payload มัลแวร์ เมื่อระบบประมวลผลภาพเพื่อแสดงผล โค้ดอันตรายจะรันทันทีโดยไม่ต้องเปิดไฟล์ด้วยตนเอง

มัลแวร์นี้เจาะลึกถึงระดับระบบ โดยแก้ไข SELinux policy เพื่อเพิ่มสิทธิ์เข้าถึง จากนั้นเชื่อมต่อเซิร์ฟเวอร์ผู้โจมตีเพื่อส่งข้อมูล เช่น รายชื่อผู้ติดต่อ ไอดีเครื่อง แอปที่ติดตั้ง ประวัติการใช้งาน และเปิดไมโครโฟนหรือกล้องโดยไม่ให้เหยื่อรู้ตัว

Unit 42 พบการแพร่ผ่านแอปส่งข้อความอย่าง WhatsApp มุ่งรุ่นยอดนิยม Galaxy S22 S23 S24 Z Flip 4 และ Z Fold 4 พื้นที่ติดเชื้อสูงสุดคืออิรัก อิหร่าน ตุรกี และโมร็อกโก แม้ไม่มีหลักฐานชี้ชัดผู้สร้าง แต่โค้ดและรูปแบบคล้ายเครื่องมือสอดแนมจาก NSO Group หรือ Variston ที่เคยถูกกล่าวหาว่าขาย spyware ให้รัฐบาล

นักวิจัยเตือนว่าช่องโหว่ถูกอุดแล้ว แต่ข้อมูลเปิดเผยสู่สาธารณะอาจให้แฮกเกอร์อื่นนำเทคนิคไปใช้กับอุปกรณ์ที่ยังไม่อัปเดตแพตช์เมษายน 2568 หรือใหม่กว่า ผู้ใช้ Samsung ควรตรวจสอบและอัปเดตระบบทันทีเพื่อป้องกันความเสี่ยง