กลุ่มแฮ็กเกอร์จีน Mustang Panda ใช้เครื่องมือของ Microsoft หลบการตรวจจับของระบบได้

พบผู้ได้รับผลกระทบกว่า 200 รายตั้งแต่ปี 2022

กลุ่มแฮ็กเกอร์ APT จากจีนที่รู้จักกันในชื่อ “Mustang Panda” ถูกพบว่ามีการใช้เครื่องมือ Microsoft Application Virtualization Injector (MAVInject.exe) เป็นเครื่องมือ LOLBIN ในการแทรกซึมซอฟต์แวร์ที่เป็นอันตรายลงในกระบวนการที่ถูกต้องตามกฎหมาย เพื่อหลบเลี่ยงการตรวจจับจากโปรแกรมป้องกันไวรัส

การค้นพบนี้ถูกเปิดเผยโดยทีมวิจัยด้านความปลอดภัยจาก Trend Micro ซึ่งติดตามกลุ่มแฮ็กเกอร์นี้ภายใต้ชื่อ Earth Preta โดยได้ระบุว่าพวกเขาพบผู้ที่ได้รับผลกระทบแล้วกว่า 200 รายตั้งแต่ปี 2022 เป็นต้นมา

ตามรายงานจาก Trend Micro กลุ่ม Mustang Panda มีเป้าหมายหลักในการโจมตีหน่วยงานรัฐบาลในภูมิภาคเอเชีย-แปซิฟิก โดยใช้วิธีการหลักในการโจมตีผ่านอีเมลแบบ spear-phishing ที่ปลอมตัวมาในรูปแบบของอีเมลจากหน่วยงานรัฐบาล องค์กรไม่แสวงหากำไร หรือหน่วยงานบังคับใช้กฎหมาย

ก่อนหน้านี้กลุ่มนี้เคยถูกพบในการโจมตีที่มีเป้าหมายเป็นรัฐบาลทั่วโลก โดยใช้ Google Drive ในการแพร่กระจายมัลแวร์ รวมถึงใช้ช่องทางหลังบ้านที่หลบเลี่ยงและการโจมตีแบบเวิร์ม

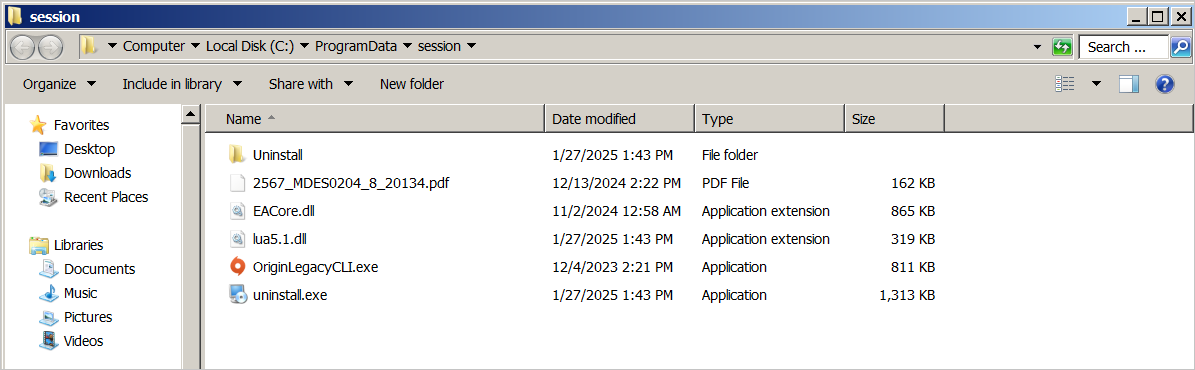

ในอีเมลที่พบโดย Trend Micro จะมีไฟล์แนบที่เป็นไฟล์ดรอปเปอร์ (IRSetup.exe) ซึ่งเป็นไฟล์ตัวติดตั้งจาก Setup Factory หากผู้ใช้เปิดไฟล์นี้ มันจะทำการติดตั้งไฟล์หลาย ๆ ไฟล์ไปยัง C:\ProgramData\session ซึ่งรวมทั้งไฟล์ที่เป็นของจริง ไฟล์มัลแวร์ และไฟล์ PDF ที่เป็นการเบี่ยงเบนความสนใจ

เมื่อพบการติดตั้งโปรแกรมป้องกันไวรัส ESET บนเครื่องที่ถูกโจมตี (ไฟล์ ekrn.exe หรือ egui.exe) กลุ่ม Mustang Panda จะใช้การหลบเลี่ยงที่ไม่ซ้ำใครโดยใช้เครื่องมือที่ติดตั้งมากับ Windows 10 และเวอร์ชันที่ใหม่กว่า

การโจมตีเริ่มต้นจากการใช้ Microsoft Application Virtualization Injector (MAVInject.exe) ซึ่งเป็นเครื่องมือที่มาพร้อมกับระบบ Windows เพื่อให้สามารถนำโค้ดเข้าไปในกระบวนการที่กำลังทำงานอยู่ ซึ่งโดยปกติแล้วจะถูกใช้โดย Microsoft Application Virtualization (App-V) เพื่อรันแอปพลิเคชันเสมือน

ในปี 2022 บริษัทด้านความปลอดภัย FourCore ได้รายงานว่า MAVInject.exe สามารถถูกใช้เป็นเครื่องมือ LOLBIN และควรจะถูกบล็อกในอุปกรณ์ที่ไม่ได้ใช้งาน App-V

กลุ่ม Mustang Panda ใช้ MAVInject.exe ในการนำมัลแวร์ลงในโปรแกรม waitfor.exe ซึ่งเป็นยูทิลิตี้ที่ติดตั้งมาพร้อมกับ Windows และมีการใช้งานในระบบปฏิบัติการ Windows โดยปกติแล้วโปรแกรม waitfor.exe จะทำหน้าที่ในการซิงโครไนซ์กระบวนการระหว่างเครื่องคอมพิวเตอร์หลาย ๆ เครื่อง

การใช้โปรแกรม waitfor.exe ซึ่งเป็นกระบวนการที่เชื่อถือได้ทำให้มัลแวร์ที่ถูกนำเข้าไปนั้นดูเหมือนเป็นกระบวนการของ Windows ปกติ จึงทำให้โปรแกรมป้องกันไวรัสอย่าง ESET หรือโปรแกรมป้องกันไวรัสอื่น ๆ ไม่สามารถตรวจจับการทำงานของมัลแวร์ได้

.jpg)

มัลแวร์ที่ถูกนำเข้าไปใน waitfor.exe คือเวอร์ชันที่ถูกดัดแปลงของ backdoor ชื่อ TONESHELL ซึ่งถูกซ่อนอยู่ในไฟล์ DLL (EACore.dll) เมื่อมัลแวร์เริ่มทำงาน มันจะเชื่อมต่อกับเซิร์ฟเวอร์ควบคุมที่ militarytc[.]com:443 และส่งข้อมูลเกี่ยวกับระบบและหมายเลขเครื่องของเหยื่อ

มัลแวร์นี้ยังสามารถให้ผู้โจมตีเข้าถึงเซิร์ฟเวอร์ได้ผ่าน reverse shell เพื่อสั่งการระยะไกลและทำการจัดการไฟล์ เช่น การย้ายหรือการลบไฟล์

ทาง ESET ยังเสริมว่าเทคนิคที่กล่าวถึงไม่ได้เป็นเทคนิคใหม่ และเทคโนโลยีของ ESET สามารถป้องกันการโจมตีประเภทนี้ได้มาหลายปีแล้ว รวมทั้งมีการเผยแพร่รายละเอียดเกี่ยวกับมัลแวร์นี้ผ่านบริการ Cyber Threat Intelligence ของ ESET ตั้งแต่เดือนมกราคมที่ผ่านมา